Zveme vás na pracovní snídani: reporting a vizualizace dat v Power BI

Autor: Radka Tlachová, Sales & Marketing Specialist

Doba čtení: 1 minuta

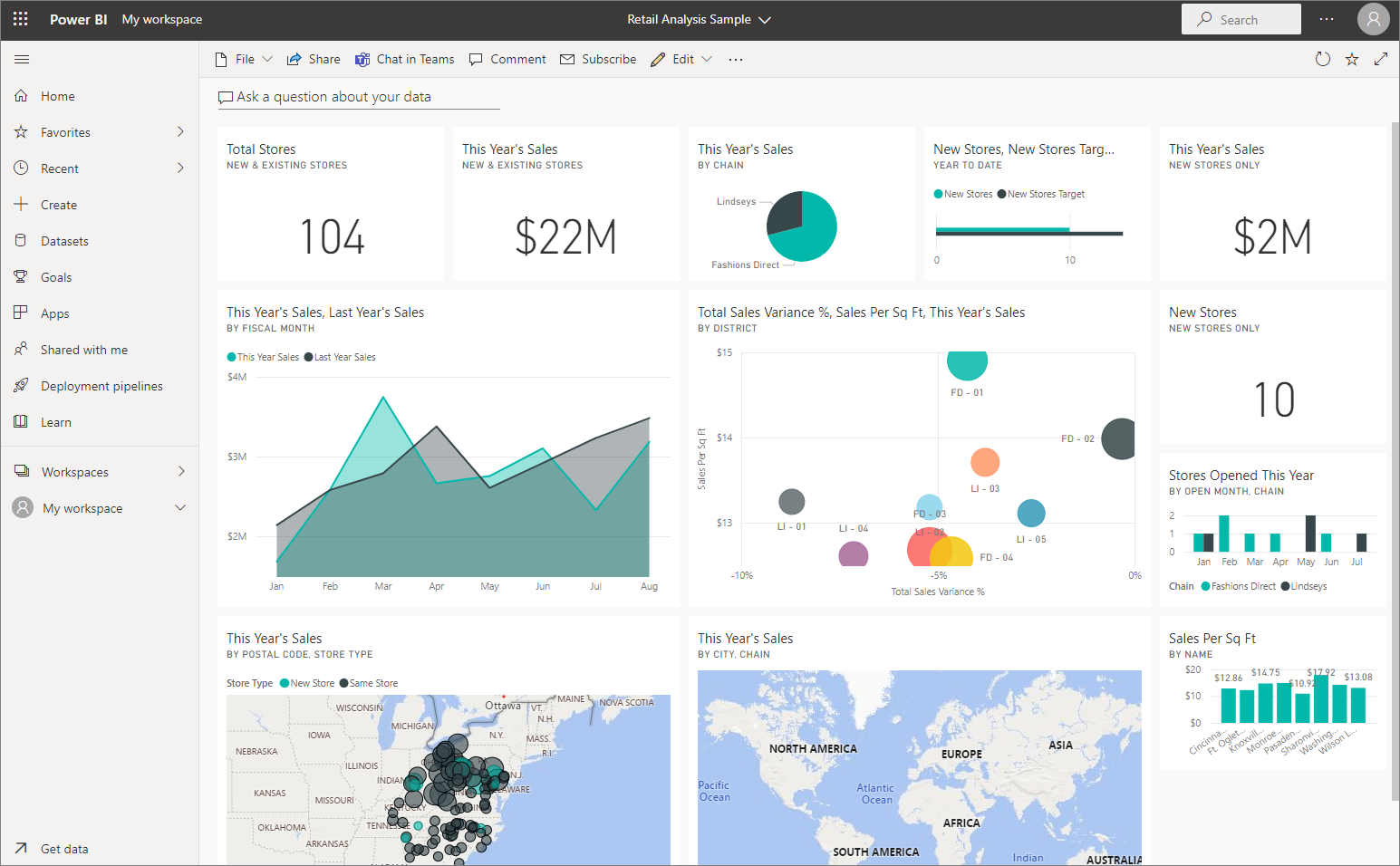

Zveme vás na pracovní snídani, kde si ukážeme, jak lze efektivně pracovat s firemními daty nebo jak propojit interní systémy (HELIOS, POHODA, ERP a další). Inspirujte se, jak netrávit hodiny přípravou excelových reportů, ale mít náhled na informace o chodu firmy na dvě kliknutí. Kdykoliv, odkudkoliv a na jakémkoliv zařízení, online.

Kdy?

Akce se uskuteční v pátek 8. 4. 2022

Začínáme od 8:30 neformální snídaní a následuje workshop 9:00-12:00

Počet míst

Zbývají poslední 3 místa!

Kde?

Hotel COURTYARD by Marriott

Holandská 12 – Spielberk Office Centre

Konferenční místnost Argentum 1

(parkování je možné v podzemních garážích hotelu)

Děkujeme Vám za účast. Registrace byla ukončena.

Přečtěte si také…

Komplexní IT bezpečnost má 5 pilířů

Během prázdnin u nás proběhl Festival bezpečnosti, který nabídl tři semináře a čtyři články. Jaké informace jsme se snažili předat účastníkům našich seminářů a čtenářům našich článků? IT bezpečnost je velké téma, které se již několik let řeší a řešit se bude i v...

Penetrační testy a etický hacking aneb odhalte problémy dříve, než je objeví hackeři

Myslíte si, že se napadení hackerem Vaší společnosti netýká, protože je jen střední velikosti a hackeři se přece soustředí jen na velké ryby? TO JE OMYL! Právě naopak. Hackeři se čím dál častěji zaměřují na střední a menší společnosti. Detailně si Vás proklepnou a zjistí, kde jsou Vaše nejslabší místa. Dokážou určit, který zaměstnanec bude nejjednodušším cílem útoku, jaká data jsou pro Vás nejcennější, ale i to, jak vysoké výkupné ještě budete schopni zaplatit.

Antivir – stačí nebo nestačí?

Kybernetické hrozby jsou čím dál chytřejší, cílenější a tím také nebezpečnější. Tradiční antivirové programy bohužel nedokážou s těmito hrozbami držet krok. A co je řešením? Kvalitní a komplexní ochrana Vašeho IT. Jednoduše řečeno. Ideální je začít od sofistikovaného zabezpečení koncových bodů, které využívá nejnovější techniky a funkcionality, jako je strojové učení a aktivní zmírňování důsledků útoků. A jaké díry nám po zabezpečení koncových bodů ještě zůstanou?